Hàng tỷ người dùng Android đang đối mặt với nguy cơ bị lừa thay đổi cài đặt mạng trên thiết bị của mình chỉ vì một tin nhắn. Mỗi lần bạn lắp SIM mới vào điện thoại và kết nối mạng lần đầu tiên, dịch vụ của nhà mạng sẽ tự động cấu hình hoặc gửi cho bạn một tin nhắn thông báo về các cấu hình mạng cần có để kết nối với các dịch vụ dữ liệu.

Bạn đã bao giờ để ý đến cấu trúc của những tin nhắn cấu hình dạng này, hay theo thuật ngữ kỹ thuật còn gọi là tin nhắn OMA CP (tạm dịch: Điều khoản máy khách Liên minh di động mở)? Tin tôi đi, hầu hết người dùng chẳng để tâm đến nó nếu dịch vụ Internet trên điện thoại vẫn hoạt động trơn tru.

Các chuyên gia vừa cảnh báo về việc nếu bất cẩn làm theo hướng dẫn cài đặt không đáng tin cậy có thể gây ảnh hưởng đến an ninh dữ liệu, tạo điều kiện để kẻ tấn công từ xa xem trộm các trao đổi dữ liệu của bạn.

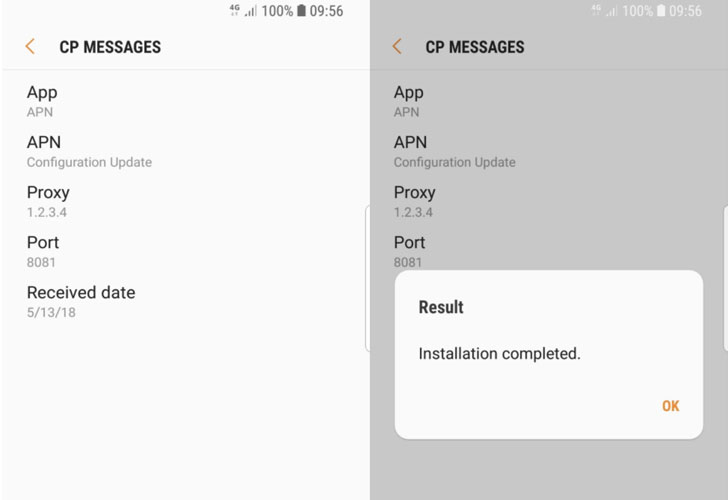

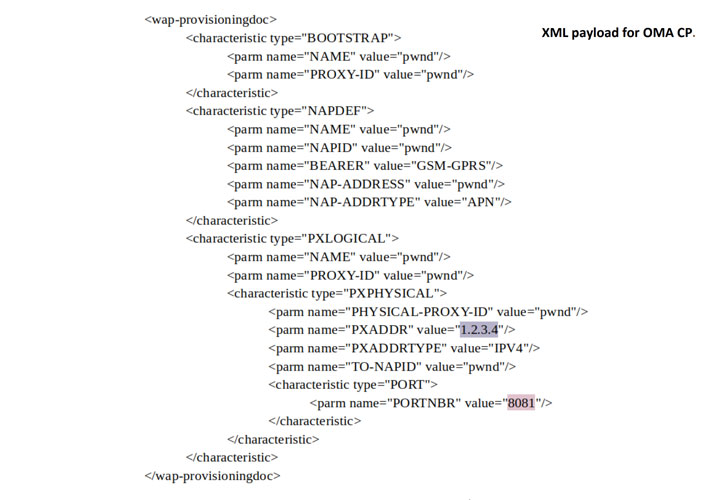

Các nhà mạng di động gửi tin nhắn OMA CP có chứa các cài đặt APN cùng các cấu hình thiết bị khác mà điện thoại cần để thiết lập kết nối tới gateway giữa mạng di động và các dịch vụ Internet công cộng.

Với cài đặt APN, sẽ có một trường tùy biến để cấu hình proxy HTTP định tuyến lưu lượng truy cập web của bạn. Tuy nhiên, nhiều nhà mạng lại sử dụng proxy trong suốt, thậm chí không yêu cầu phải cài đặt trường này.

Ngoài các cài đặt proxy, tin nhắn OMA CP cũng có thể bao gồm các cấu hình có chức năng thay đổi một trong những cài đặt sau trên điện thoại bằng OTA:

- Máy chủ tin nhắn MMS,

- Địa chỉ proxy,

- Trang chủ trình duyệt và dấu trang,

- Máy chủ thư điện tử,

- Máy chủ thư mục có tính năng đồng bộ hóa danh bạ và lịch,vv.

Theo một báo cáo gần đây, các tin nhắn có mức xác thực yếu được triển khai bởi một số nhà sản xuất như Samsung, Huawei, LG và Sony có thể cho phép tin tặc từ xa lừa người dùng cập nhật các cài đặt thiết bị tới server proxy do kẻ tấn công kiểm soát.

Điều này có thể cho phép kẻ tấn công dễ dàng nghe lén một số kết nối mạng mà thiết bị mục tiêu thực hiện thông qua dịch vụ nhà mạng, bao gồm dữ liệu duyệt web và ứng dụng email tích hợp.

Tuy nhiên, không phải ứng dụng nào trên thiết bị mục tiêu cũng cài đặt proxy cho mạng dữ liệu di động. Vậy nên, hacker sẽ dựa vào những ứng dụng chấp nhận proxy do người dùng cấu hình để tấn công.

Máy chủ proxy không thể giải mã các kết nối HTTPS; do đó, kỹ thuật này chỉ phù hợp để chặn những kết nối không an toàn.

Theo các chuyên gia, vấn đề nằm ở chỗ theo thông số kỹ thuật được khuyến nghị để đảm bảo an toàn cho tin nhắn OTA, các nhà mạng không bắt buộc phải xác thực tin nhắn CP bằng USERPIN, NETWPIN hoặc các phương pháp khác.

Do đó, người nhận tin nhắn (người dùng mục tiêu) không thể xác minh xem tin nhắn OMA CP có thực sự được gửi từ nhà mạng hay từ kẻ mạo danh.

Các nhà cung cấp điện thoại Android bị ảnh hưởng đã nhận được báo cáo về lỗ hổng từ tháng 3/2019. Samsung và LG đã xử lý lỗ hổng trong Bản phát hành an ninh của hãng trong tháng 5 và tháng 7.

Huawei hiện đang có kế hoạch khắc phục sự cố ở thế hệ điện thoại thông minh Mate hoặc P tiếp theo. Trong khi đó, Sony không thừa nhận lỗi này và khẳng định các thiết bị điện thoại di động của hãng tuân thủ đúng thông số kỹ thuật OMA CP.

Ngay cả khi đã cập nhật bản vá, người dùng cũng không nên đặt trọn niềm tin vào các tin nhắn từ nhà mạng, cũng không nên làm theo các hướng dẫn cài đặt APN trôi nổi trên Internet.

Nguồn The Hacker News